专业团队 · 快速通过 · 全程服务

一站式等保测评解决方案

全流程 省心 · 放心 · 安心 的一站式等保测评解决方案。让等保合规 简单 · 高效 · 省钱

等保咨询等保定级等保整改等保测评等保备案

30+

省级覆盖

100+

服务城市

5000+

合作机构服务客户

10年+

等保经验

100%

流程覆盖

100%

通过率

了解方案详情

176-0095-0792

专业认证 · 实战培训 · 人才培养

爱思考学院

专业网络安全培训机构,权威认证,专业师资,实战经验,助力企业与个人安全能力提升

CISSP认证CISP认证在线培训实战演练定制培训

50+

培训课程

98%

认证通过率

10w+

学员数量

50+

合作伙伴

500+

客户数量

100+

定制培训

探索学院课程

183-1040-0124

全方位 · 专业化 · 定制化

安全服务

20+年安全服务经验,全方位安全服务解决方案,助力企业安全合规与安全风险控制

安全咨询风险评估渗透测试应急响应安全运营

30+

服务内容

2小时

响应时间

7*24小时

应急响应

20+年

服务经验

1000+

高危漏洞发现

300+

服务客户

了解安全服务

176-0095-0792

全产品线 · 立体防护 · 智能管控

安全产品

安全合规产品矩阵,适配中小企业安全合规需求,让安全合规 简单 · 高效 · 省钱

WAF堡垒机零信任审计系统NGFW

可租可买

方式灵活

30天

最短租期

自由搭配

灵活组合

云上云下

灵活部署

按需配置

性能容量

快速部署

及时上线

查看安全产品

176-0095-0792

AI驱动 · 智能化 · 自动化

智能管理平台

专为中小企业打造的认证与安全合规管理服务平台,融合人工智能技术,提高管理效率与质量

认证易合规宝智能生成智能分析智能报告

90+

首轮通过率

80%

效率提升

30分钟

最短文档撰写时间

1000+

内置知识库

私有模版

融入企业规范

SaaS服务

无需部署

了解详情

176-0095-0792

滑动查看更多

爱思考・深积累・细服务

北京爱思考科技 核心团队 专注网络安全领域20+年, 致力于为企业提供简单、高效、智能的网络安全产品与服务, 让企业专注自身发展,安全无忧

20+

年行业经验

核心团队深耕网络安全领域20+年

5000+

服务客户

合作测评机构累计服务企业数量

100+

覆盖城市

全国服务网络

100%

通过率

等保测评解决方案通过率

专业团队

- 核心团队拥有20+年网络安全从业经验

- 参与国家信息安全标准制定

- 20+信息安全相关资质

服务网络

- 与全国多家测评机构深度合作

- 覆盖30+省级行政区

- 提供就近专业服务

AI 赋能

- 积极引入AI技术,提升服务质量与效率

- "认证易"智能认证管理,提升认证效率

- "合规宝"智能合规管理,提升合规效率

爱思考 业务矩阵

五大核心业务模块,专注网络安全领域,为企业提供从咨询到实施的全方位安全解决方案

等保测评

一站式等保测评解决方案

专业团队提供全流程等保测评服务,涵盖等保定级、系统整改、测评实施、备案申请等各个环节,确保100%通过率,让企业安全合规无忧。

100%

通过率

30+

省级覆盖

5000+

合作测评机构服务客户

10年+

等保经验

公司荣誉与资质

专业资质认证,行业权威认可,服务众多知名企业和机构

核心资质认证

ISC2官方授权

中国大陆地区独家总代理

ISC2(国际信息安全认证联盟)官方培训业务(CISSP、CCSP)中国大陆地区独家授权总代理

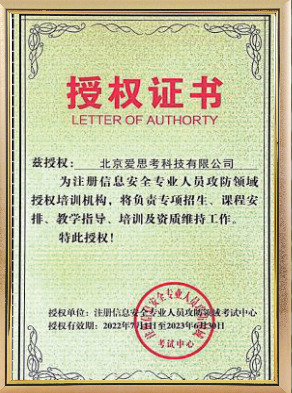

CISP授权培训

中国信息安全测评中心

CISP(注册信息安全专业人员)授权培训中心,提供专业的信息安全人员认证培训

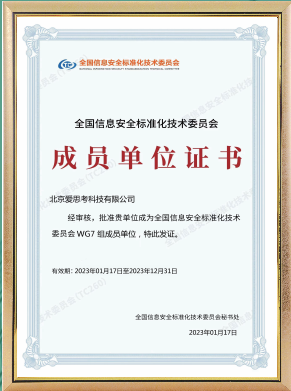

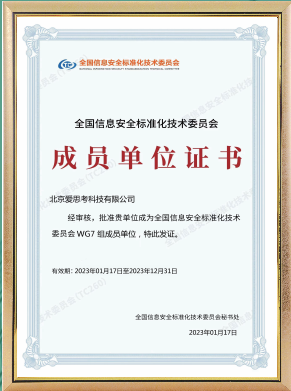

标委会成员

全国信息安全标准化技术委员会

全国信息安全标准化技术委员会成员单位,参与国家信息安全标准制定

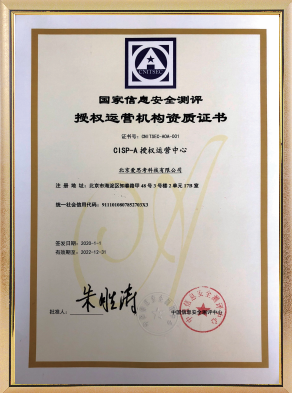

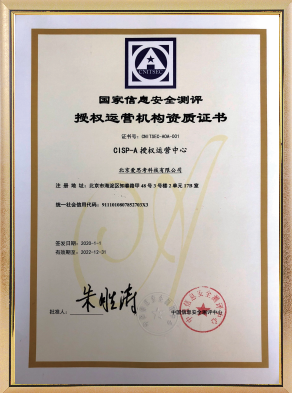

CISP-A运营中心

注册信息系统审计师

CISP-A(注册信息系统审计师)授权运营管理中心,专业审计师认证培训

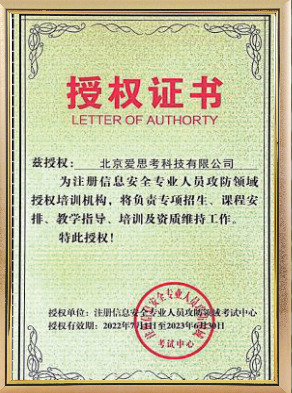

攻防领域培训

注册信息安全专业人员

注册信息安全专业人员攻防领域(CISP-PTE、CISP-PTS等)授权培训机构

体系认证

ISO9000 & ISO27001

获得ISO9000质量管理体系认证和ISO/IEC27001信息安全管理体系认证

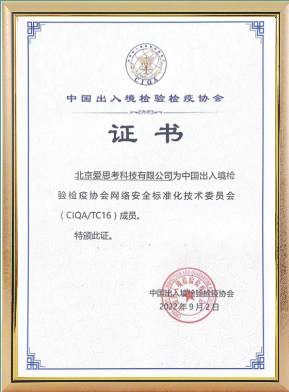

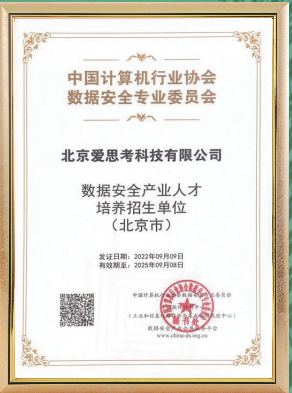

资质证书展示

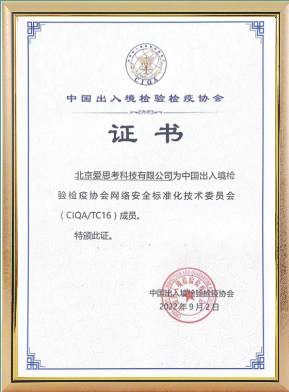

中国出入境检验检疫协会网...

全国信息安全标准化技术委...

ISC2官方授权培训服务...

ISC2官方授权培训合作...

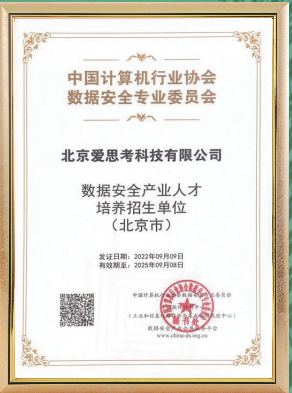

数据安全产业人才培养招生...

中国信息产业商会信息安全...

信息安全管理体系认证证书

质量管理体系认证证书

注册信息安全专业人员攻防...

注册信息安全人员(CIS...

注册信息系统审计师(CI...

注册信息安全人员(CIS...

网络安全能力认证(CCS...

行业金牌经销商

中国出入境检验检疫协会网...

全国信息安全标准化技术委...

ISC2官方授权培训服务...

ISC2官方授权培训合作...

数据安全产业人才培养招生...

中国信息产业商会信息安全...

信息安全管理体系认证证书

质量管理体系认证证书

注册信息安全专业人员攻防...

注册信息安全人员(CIS...

注册信息系统审计师(CI...

注册信息安全人员(CIS...

网络安全能力认证(CCS...

行业金牌经销商

典型客户案例

百度

国家电网

亚马逊

德国菲斯曼

北京市政务信息安全保障中心

沃芬

百度

国家电网

亚马逊

德国菲斯曼

北京市政务信息安全保障中心

沃芬

百度

国家电网

亚马逊

德国菲斯曼

北京市政务信息安全保障中心

沃芬

百度

国家电网

亚马逊

德国菲斯曼

北京市政务信息安全保障中心

沃芬

华为

中国移动

腾讯安全

中国人寿

张家口银行

黑龙江安全监督管理局

华为

中国移动

腾讯安全

中国人寿

张家口银行

黑龙江安全监督管理局

华为

中国移动

腾讯安全

中国人寿

张家口银行

黑龙江安全监督管理局

华为

中国移动

腾讯安全

中国人寿

张家口银行

黑龙江安全监督管理局

微博

阿里巴巴

恒安嘉新

和瑞基因

中石油长城钻探

太极集团

微博

阿里巴巴

恒安嘉新

和瑞基因

中石油长城钻探

太极集团

微博

阿里巴巴

恒安嘉新

和瑞基因

中石油长城钻探

太极集团

微博

阿里巴巴

恒安嘉新

和瑞基因

中石油长城钻探

太极集团